Chủ đề insecure direct object references: Khám phá Insecure Direct Object References - một nguy cơ bảo mật đáng ngại đang gây ra nhiều lo ngại trong thế giới công nghệ hiện đại. Bài viết này sẽ giúp bạn hiểu rõ hơn về nguyên nhân, hậu quả và cách phòng tránh hiệu quả nhất. Hãy cùng chúng tôi đối mặt với thách thức bảo mật này!

Mục lục

- Thông tin về Insecure Direct Object References

- Nhu cầu tìm kiếm của người dùng về Insecure Direct Object References

- Mục tiêu của bài viết

- Nguyên nhân gây ra Insecure Direct Object References

- Cách phòng tránh Insecure Direct Object References

- Ví dụ thực tế và hậu quả của Insecure Direct Object References

- Bảo mật direct object references không an toàn như thế nào?

- YOUTUBE: Giải thích về Lỗ hổng Tham chiếu Đối tượng Trực tiếp (IDOR)

Thông tin về Insecure Direct Object References

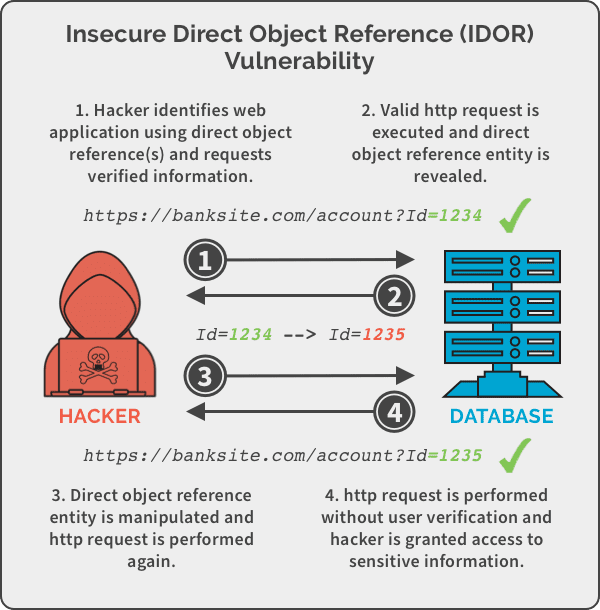

Insecure Direct Object References (IDOR) là một lỗ hổng bảo mật phổ biến trong ứng dụng web, xảy ra khi một ứng dụng không kiểm soát được quyền truy cập vào các đối tượng trực tiếp. Điều này có thể dẫn đến việc người dùng có thể truy cập, sửa đổi hoặc xóa các đối tượng mà họ không được phép truy cập.

Đây thường là kết quả của việc sử dụng tham chiếu trực tiếp tới các đối tượng trong ứng dụng, chẳng hạn như sử dụng các ID hoặc tên tệp không được mã hóa hoặc không được kiểm tra quyền truy cập.

Để khắc phục lỗ hổng IDOR, các nhà phát triển cần thực hiện kiểm tra quyền truy cập kỹ lưỡng và sử dụng các phương pháp bảo mật như mã hóa dữ liệu và sử dụng các cơ chế xác thực và ủy quyền đúng cách.

Nhu cầu tìm kiếm của người dùng về Insecure Direct Object References

Công cụ tìm kiếm "insecure direct object references" thường được sử dụng để:

- Tìm hiểu về nguyên nhân gây ra vấn đề này trong phát triển phần mềm.

- Khám phá các hậu quả có thể xảy ra khi không giải quyết được vấn đề này.

- Tìm cách phòng tránh Insecure Direct Object References hiệu quả.

- Tìm ví dụ và trường hợp thực tế để hiểu rõ hơn về vấn đề này.

Mục tiêu của bài viết

Bài viết nhằm mục đích:

- Giải thích khái niệm "insecure direct object references" một cách rõ ràng và dễ hiểu.

- Nhấn mạnh vào tầm quan trọng của việc hiểu và phòng tránh vấn đề này trong lĩnh vực bảo mật thông tin.

- Cung cấp các phương pháp và biện pháp phòng tránh Insecure Direct Object References hiệu quả.

- Minh họa thông qua ví dụ và trường hợp thực tế để hỗ trợ người đọc hiểu rõ hơn về vấn đề này.

Nguyên nhân gây ra Insecure Direct Object References

Các nguyên nhân phổ biến gây ra Insecure Direct Object References bao gồm:

- Thiếu kiểm soát quyền truy cập: Khi hệ thống không kiểm soát chặt chẽ quyền truy cập vào các đối tượng, người dùng có thể truy cập vào các đối tượng mà họ không được phép.

- Sử dụng các tham số không an toàn: Sử dụng các tham số như ID hoặc tên đối tượng trong URL mà không có kiểm tra đủ cẩn thận.

- Yếu tố thiết kế: Thiết kế hệ thống không đảm bảo tính bảo mật cho việc truy cập đối tượng.

Cách phòng tránh Insecure Direct Object References

Để phòng tránh Insecure Direct Object References, có các biện pháp sau:

- Thực hiện kiểm tra quyền truy cập một cách nghiêm ngặt và kiểm soát đối tượng mà người dùng có thể truy cập.

- Sử dụng mã hóa đối tượng để ẩn thông tin nhạy cảm khỏi người dùng thông qua các phương thức như mã hóa ID.

- Thiết kế hệ thống sao cho mỗi truy cập vào đối tượng đều được kiểm tra tính hợp lệ.

- Áp dụng các biện pháp bảo mật phù hợp như sử dụng session và token để xác thực người dùng.

Ví dụ thực tế và hậu quả của Insecure Direct Object References

Một ví dụ điển hình của Insecure Direct Object References là khi một ứng dụng web cho phép người dùng truy cập các tài liệu bằng cách chỉ định ID của tài liệu trong URL. Nếu không có kiểm tra quyền truy cập, người dùng có thể truy cập vào các tài liệu mà họ không được phép. Hậu quả có thể là rò rỉ thông tin nhạy cảm hoặc mất dữ liệu quan trọng.

Để đảm bảo an toàn thông tin, hiểu và phòng tránh Insecure Direct Object References là bước quan trọng. Bằng việc áp dụng các biện pháp bảo mật phù hợp, chúng ta có thể giảm thiểu rủi ro và bảo vệ dữ liệu hiệu quả.

Bảo mật direct object references không an toàn như thế nào?

Bảo mật direct object references không an toàn được định nghĩa là khi ứng dụng web tiết lộ thông tin chi tiết về đối tượng được truy cập thông qua các tham chiếu không an toàn như ID hoặc tên của đối tượng trong URL. Điều này dẫn đến nguy cơ bị tấn công bởi hacker để truy cập hoặc thay đổi dữ liệu một cách trái phép.

- 1. Xác thực không đầy đủ: Khi ứng dụng không kiểm tra quyền truy cập của người dùng đến đối tượng trước khi hiển thị hoặc thay đổi thông tin, hacker có thể thực hiện các cuộc tấn công bằng cách sử dụng các tham chiếu không an toàn để truy cập vào dữ liệu mà họ không được cấp phép.

- 2. URL không mã hóa: Nếu ID hoặc tên của đối tượng được truy cập được truyền qua URL mà không được mã hóa và bảo vệ, hacker có thể dễ dàng thay đổi giá trị trong URL để truy cập vào các đối tượng khác hoặc thậm chí thực hiện các hoạt động xâm nhập vào hệ thống.

- 3. Thiếu kiểm tra quyền truy cập: Việc thiếu kiểm tra quyền truy cập khi người dùng truy cập hoặc thay đổi dữ liệu của đối tượng dẫn đến việc các người dùng không được ủy quyền có thể thực hiện các hành động không đúng hoặc gây thiệt hại đối với hệ thống.

Giải thích về Lỗ hổng Tham chiếu Đối tượng Trực tiếp (IDOR)

Mọi người hãy tham gia học cách quản lý phiếu mượn sách một cách thông minh và hiệu quả. Đảm bảo bảo mật thông tin khi sử dụng ứng dụng web để tối ưu hóa trải nghiệm.

Lỗ hổng Tham chiếu Đối tượng Trực tiếp (IDOR) | Thực hành

Insecure direct object references (IDOR) are a type of access control vulnerability that arises when an application uses ...